Se comienza a utilizar ClickJacking para engañar

usuarios. Formas de evitarlo?

usuarios. Formas de evitarlo?

En los últimos días se ha comenzado a ver una nueva técnica de ataque llamada ClickJacking mediante la cual se podría explotar una vulnerabilidad en los navegadores web más utilizados para realizar distintos tipos de ataques, que podrían terminar en robos de credenciales (nombre de usuario, contraseña, etc.), fraudes y estafas hacia el usuario.

Como era de esperar, los delincuentes informáticos comenzaron a explotar esta técnica para realizar ataques relacionados a phishing y malware. El ataque consiste básicamente en manipular un enlace web de manera de poder engañar al usuario y que termine ingresado a un sitio dañino sin saberlo. En este sitio se le podría robar sus credenciales de acceso o descargar malware como se demuestra a continuación.

En los últimos días, ESET ha hallado correos en donde se invita al usuario a ingresar a un sitio bancario para descargar un supuesto certificado de seguridad de la entidad. Al hacer clic, el usuario ingresa a un sitio falso de la entidad en cuestión. Hasta aquí podría pensarse que se trata de un caso de phishing normal.

Lo original de este caso es que justamente se utiliza la técnica denominada ClickJacking para manipular el enlace y, por intermedio del mismo, redireccionar al usuario hacia la descarga de un código malicioso que, en este caso, ESET NOD32 detecta como Win32/TrojanDownloader.Small.OFV.

El código mostrado en la parte inferior realiza justamente esta acción: por un lado se abre una ventana al usuario con las políticas de privacidad del banco auténtico (comando window.open) e inmediatamente después se ofrece la descarga del supuesto certificado (tag href) que en realidad es el malware mencionado. Este funcionamiento puede resultar confuso y, el usuario puede descargar, sin desearlo ni saberlo, el archivo dañino a su equipo.

Si bien este tipo de ataques aún se encuentra en desarrollo y estudio, es muy peligroso y es probable que sea cada vez más utilizado para realizar ataques como el descripto, ya que, como vemos, permite ocultar el redireccionamiento del enlace de manera que no sepamos hacia donde lleva el vínculo mostrado.

Es importante destacar que la técnica utilizada depende de la forma en que los navegadores manipulan (parsean) el código fuente, por lo que la solución al problema podría ser tardía y los delincuentes tendrían una mayor ventana de tiempo para realizar distintos tipos de ataques hacia el usuario. Por ejemplo, la técnica mostrada puede mejorarse y perfeccionarse y lograr descargar e instalar malware en el equipo del usuario sin que el mismo se percate de ninguna acción en su navegador.

Por el momento, como medidas preventivas para contrarrestar este ataque, podemos tener en cuenta las siguientes recomendaciones:

-Deshabilitar el scripting y los plugins en el navegador. Si bien JavaScript no se necesita para llevar a cabo el ataque, sí lo favorece notablemente.

-Utilizar Firefox como navegador, con la extensión NoScript podría evitar la ejecución de componentes JavaScript, Flash, entre otros.

-Utilizar Opera como navegador, deshabilitando los iframes es otra de las opciones viables para evitar el ataque.

-Si se utiliza Internet Explorer ú otro navegador se pueden minimizar, pero no se puede evitar este tipo de ataques.

-Este ataque afecta a todos los navegadores visuales por lo que utilizar navegadores en modo texto como Links, Lynx o w3m, podría ser una buena opción, aunque esto es recomendable sólo para usuarios con mayores conocimientos técnicos.

-En casos semejantes al mostrado, la mejor acción es no hacer clic en enlaces provistos en correos electrónicos.

-Instalar un antivirus con capacidades proactivas capaz de detectar malware desconocido en cualquier momento evitará los casos que descargan códigos maliciosos.

-Debido a que algunas de estas recomendaciones pueden ser complejas, ESET ha desarrollado una guía para prevenir ataques de ClickJacking en cada navegador.

Esta vulnerabilidad representa un nuevo vector de ataque del cual debemos estar muy atentos, ser cautelosos y conscientes sobre que gran parte de la responsabilidad en cuanto a la prevención recae en nosotros mismos como usuarios, porque somos nosotros el objetivo de los atacantes.

Fuente

http://blogs.eset-la.com/laboratorio/2008/10/07/clickjacking-enganar-usuarios/

Prevención en navegadores ante ataques ClickJacking

Al comenzar a utilizarse ClickJacking para engañar e infectar usuarios, una de las preguntas que inmediatamente viene a colación es ¿de qué manera podemos prevenir este ataque? Por eso en ESET hemos desarrollado esta pequeña guía de configuración para cada navegador.

La cuestión se centra en deshabilitar algunas funcionalidades en los navegadores como la ejecución de componentes JavaScript, plugins o ActiveX, entre otros. Veamos cómo hacerlo en los navegadores más utilizados.

Firefox

En Firefox, la solución se basa en instalar una extensión llamada NoScript. Para ello, una vez instalada la extensión, en el icono de NoScript ubicado en el extremo derecho de la barra de tareas, debemos hacer clic y permitir el acceso a la página web deseada, tal como se muestra en la imagen:

En el caso que NoScript detecte un ataque del tipo ClickJacking, aparecerá una ventana informando de esta situación al usuario:

Con esta configuración, en el navegador Firefox se evita por completo el ataque de ClickJacking. Se recomienda tambien habilitar la opcion de Forbid IFrames en la extension NoScript ( click derecho en el icono de NoScript despues click en Options(opciones) click en Plugins y despues ahi marcar Forbid

Nota: Es muy importante tener en cuenta que una vez instalada, esta extensión restringirá el acceso a determinadas secciones de las páginas web. En consecuencia, se debe permitir sólo el acceso y ejecución de las páginas en las que se confía. En el caso que no se conozca la confiabilidad del sitio es preferible dejar la configuración por defecto de la extensión.

Internet Explorer

Nos dirigimos hacia el menú Herramientas y seleccionamos el ítem Opciones de Internet. En la ventana que se abre, hacemos clic en la solapa Seguridad, seleccionamos Internet y el Nivel de seguridad para esta zona lo colocamos en Alto.

Cabe aclarar que esta configuración no garantiza una protección total contra ataques ClickJacking, pero mejora la seguridad del navegador.

Opera

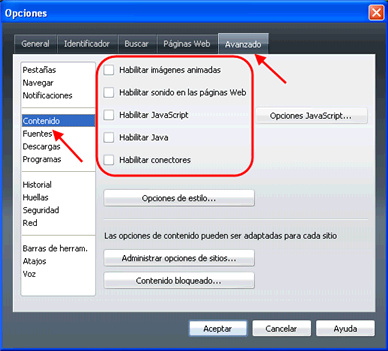

En este navegador, debemos ingresar a las configuraciones seleccionando Herramientas en la barra de menú, y luego elegir Opciones. En ese momento visualizarán una ventana como la que se muestra a continuación:

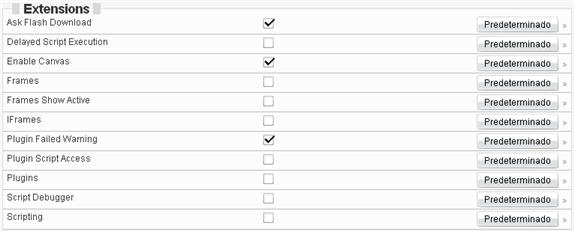

Aquí, desde la solapa Avanzado, debemos seleccionar la opción Contenido y luego deshabilitar las opciones que se muestran en la captura. Para aumentar aún más la seguridad de este navegador, podemos deshabilitar algunos parámetros. En la barra de direcciones de Opera, escribimos opera:config, seleccionamos la opción Extensions y deshabilitamos las configuraciones por defecto. A continuación una captura:

Con esta configuración, en el navegador Opera se evita por completo el ataque de ClickJacking.

Safari

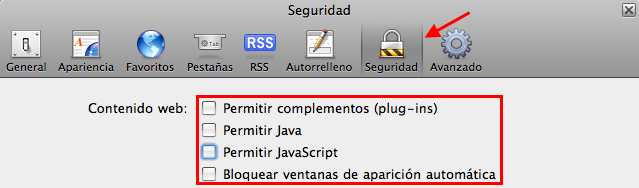

De una manera similar podemos fortalecer la seguridad en el navegador Safari seleccionando en la barra de menú la opción Edición y luego Preferencias. Desde la solapa Seguridad debemos deshabilitar las opciones de la sección Contenido web.

Chrome

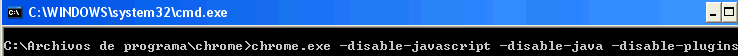

A diferencia de los otros navegadores, Chrome necesita ejecutarse de una forma especial que se debe realizar bajo línea de comandos, lo cual no lo transforma en una de las mejores opciones, más aún porque no permite deshabilitar etiquetas iframe. La línea que se debe escribir es la siguiente:

chrome.exe -disable-javascript -disable-java -disable-plugins

Si fuera necesario se podría realizar un acceso directo con este comando para evitar tener que escribirlo cada vez que se desee ejecutar el navegador.

Nuevamente, esta configuración no garantiza una protección total contra ataques ClickJacking pero mejora la seguridad del navegador.

Como alternativa a los navegadores visuales mencionados, utilizar navegadores en modo texto como Links, Lynx o w3m, podría ser una buena opción, aunque esto es recomendable sólo para usuarios con mayores conocimientos técnicos.

Como se puede ver, los diferentes navegadores ofrecen diferentes alternativas y grados de protección que pueden prevenir que seamos víctimas de este tipo de ataques. Como se puede ver los mas seguros en este tipo de ataques con las modificaciones recomendadas son Firefox y Opera que evitan por completo los mismos.

Fuente

http://blogs.eset-la.com/laboratorio/2008/10/07/prevencion-navegadores-ataques-clickjacking/

0 comentarios:

Publicar un comentario